La situation

Même si tout cela est assez approximatif, c’est le choix qui a été fait. Dans sa dérive droitière et autoritaire, le gouvernement actuel poursuit, là encore, l’œuvre des précédents. Au moment de cet article, l’arsenal répressif vient d’être augmenté d’une loi de délit « de consultation de sites terroristes ». Comme les dominants ont une tendance très nette à qualifier de « terroriste » tout ce qui les met en danger. Comme ils ne veulent pas, bien sûr, faire la différence entre un assassin djihadiste et des militants politiques ou syndicaux qui s’organisent et appellent à l’action, voici une loi de plus qui servira à réprimer le mouvement social.

Évidemment, que cela soit dans les pays subissant la dictature « classique » ou la dictature néolibérale, les moyens de lutte existent. Il est possible d’utiliser simplement des outils efficaces qui brouilleront suffisamment les pistes et vous permettront d’utiliser Internet selon vos souhaits. Ces moyens sont nombreux : remplacement des systèmes Windows ou Apple (Mac Os) par des systèmes libres, utilisation de clé USB entièrement anonymisée (projet Tails), etc.

Nous parlerons ici d’un outil facilement installable : le réseau Tor (The Onion Router).

Le fonctionnement

Même s’il est préférable d’utiliser un système d’exploitation libre (type Linux) sans espion ni mouchard plutôt qu’un système Microsoft ou Apple, il est possible d’utiliser Tor quel que soit votre système d’exploitation. Il existe même une version pour smartphone Androïd.

Le principe est simple : utiliser une chaîne d’ordinateurs qui chacun vont chiffrer votre demande (à l’aller) et déchiffrer votre réponse (au retour). La technique de l’oignon qui se protège de plusieurs couches !

À l’aller et à chaque échange d’une machine vers l’autre, les données (paquets) reçoivent une couche supplémentaire de chiffrage. Au retour, chaque machine supprime une couche de ce chiffrage grâce aux clefs qu’elle est seule à posséder. Tout comme on enlève les différentes peaux d’un oignon avant de l’utiliser ! L’objet de cet article n’est pas d’expliquer comment techniquement sont organisées ces différentes couches de chiffrage, il est seulement de vous présenter cet outil et de vous convaincre de l’utiliser, au moins, lors de vos activités militantes. Pour en savoir plus sur l’aspect technique et plus particulièrement sur l’utilisation du chiffrage par Tor, une recherche sur Internet vous donnera toutes les explications avancées (voir par exemple ici).

Comment utilise-t-on tout ça ?

Quel que soit votre système d’exploitation, rendez-vous sur la page du projet officiel Tor project pour télécharger de quoi utiliser Tor facilement. Les animateurs du projet Tor mettre à disposition des internautes un package complet pour naviguer en (presque) tout anonymat sur Internet. Il s’agit du navigateur Tor Browser. Construit avec comme base le navigateur Firefox, de la fondation Mozilla, il embarque tout ce qui est nécessaire. Il suffit de le télécharger et de l’installer.

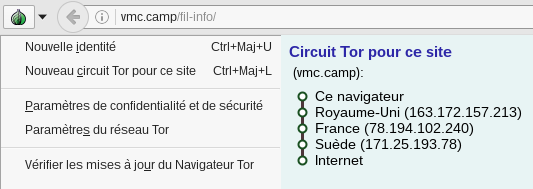

Il ne vous restera plus qu’à utiliser ce navigateur pour que vos communications passent par le réseau Tor et soient chiffrées. Ainsi, sur l’image ci-dessus, pour consulter le site vmc.camp, on voit que le serveur pense être consulté par un ordinateur situé en Suède. Le circuit complet passant d’abord par une machine en France après une au Royaume-Uni après la mienne évidement. Ce circuit peut être changé à tout instant. Il change de lui-même si la durée de connexion est longue.

Bien que Tor soit tout à fait efficace, il ne vous prémunit pas contre votre propre conduite sur Internet si elle est délibérément dangereuse pour votre anonymat.

La version pour smartphone Androïd, par exemple, est pleinement fonctionnelle, mais le système Androïd lui-même, très lié à Google, et les mesures mises en place par votre opérateur sont tout de même de nature à mettre à mal votre anonymat. Lors de la consultation d’un site, les vidéos, autre exemple, lorsqu’elles utilisent uniquement la technologie Flash ne s’afficheront pas. Vous pouvez activer Flash mais cela sera une faille dans votre navigation anonyme. Heureusement, la plupart des sites permettent aujourd’hui d’afficher des vidéos autrement qu’avec Flash (grâce à HTML 5). Dernier exemple : la lecture d’un document PDF. Habituellement, en cliquant sur un lien vers un tel document, il s’affiche directement en utilisant la visionneuse (Acrobat Reader ou autre) installée sur votre machine. C’est un indice qui peut révéler votre véritable identité car à ce moment, votre utilisation sort du cadre de Tor Browser. Il faudra donc prendre comme bonne habitude, d’enregistrer tout fichier sur votre disque en vue de sa consultation ultérieure plutôt qu’une consultation immédiate. Il vous faudra donc parfois faire des choix et accepter une navigation un peu moins rapide (le passage par d’autres machines ralentit un peu les échanges), une navigation un peu dépourvue d’animations parfois. Et résister à l’envie d’installer les nombreux modules complémentaires disponibles pour Firefox, car eux aussi peuvent au détour d’une communication révéler votre identité.

Tout cela ne devrait que renforcer votre conscience de l’imperfection du réseau Internet en termes de sécurité ou d’anonymat et inciter à la plus grande prudence. Pour les informations les plus critiques, le bouche-à-oreille discret (en l’absence de smartphone allumé ou de caméra de surveillance à proximité) restera longtemps encore le meilleur moyen en termes de sécurité.

Comment s’équiper ?

Tout simplement en vous rendant sur le site de Tor Project, en téléchargeant la version adaptée à votre système (c’est par défaut celle qui vous sera proposée) et, enfin, en l’installant sur votre ordinateur.

En savoir plus

Le projet Tor met à disposition des internautes d’autres outils.

Il existe, par exemple, un système complet (Tails) très sécurisé pouvant être installé sur une clé USB. Il vous permettra de brancher votre clé sur une machine, d’allumer celle-ci et de pouvoir l’utiliser en tout anonymat sans laisser la moindre trace. L’installation et l’usage de ce système feront (peut-être) l’objet d’un prochain article. En attendant, si vous voulez l’utiliser, rendez-vous sur le site du projet Tor et du projet Tails.

Si vous préférez d’abord vous renseigner, vous pouvez aussi consulter le site d’Anonymous France. Et puis, les militants au fait de ces choses ne manquent pas, ils vous aideront sûrement sans problème. Bonne navigation anonyme.

Et les e-mails, dans tout ça ?

Si le choix de votre fournisseur d’adresse est primordial (bannissez absolument les gmail, free et autres laposte ou orange, au profit de fournisseurs respectueux de votre vie privée !), l’utilisation du webmail (accès à votre messagerie directement depuis le site de votre fournisseur d’adresse) n’est pas une pratique des plus anonymes…

Il est préférable d’utiliser un logiciel dédié à cette tâche, comme, Thunderbird. Facile à installer et à utiliser, il est possible de lui ajouter un module qui fera « passer » vos e-mails par le réseau Tor. Il s’agit de TorBirdy. Bien que cette extension ne soit pas fournie par l’équipe de Tor Project, elle mérite de s’y intéresser.

Jihel

Article paru dans RésisteR ! #44 le 17 septembre 2016

Mise à jour mai 2018 : ajout d’un schéma.

Compléments d'info à l'article